|

|

概述

本文介绍如何使用开源wireshark软件来分析802.11 WLAN报文。

涉及通信,网络行业的工程师对wireshark都不陌生。它可以轻易的抓取和分析以太网报文。

但是对于使用wireshark抓取并分析802.11 WALN报文,大家可能还是有点陌生的。

其实免费且开源的wireshark对于WLAN的支持远比收费的omnipeek强大。Omnipeek在我的电脑上已经消失7,8年了。并不是因为他昂贵而选择其他方案。在802.11ac问世后,omnipeek的缺陷日益显露,无法满足我们日常工作的需求。下面请大家跟我来探索下强大的wireshark吧!

正文

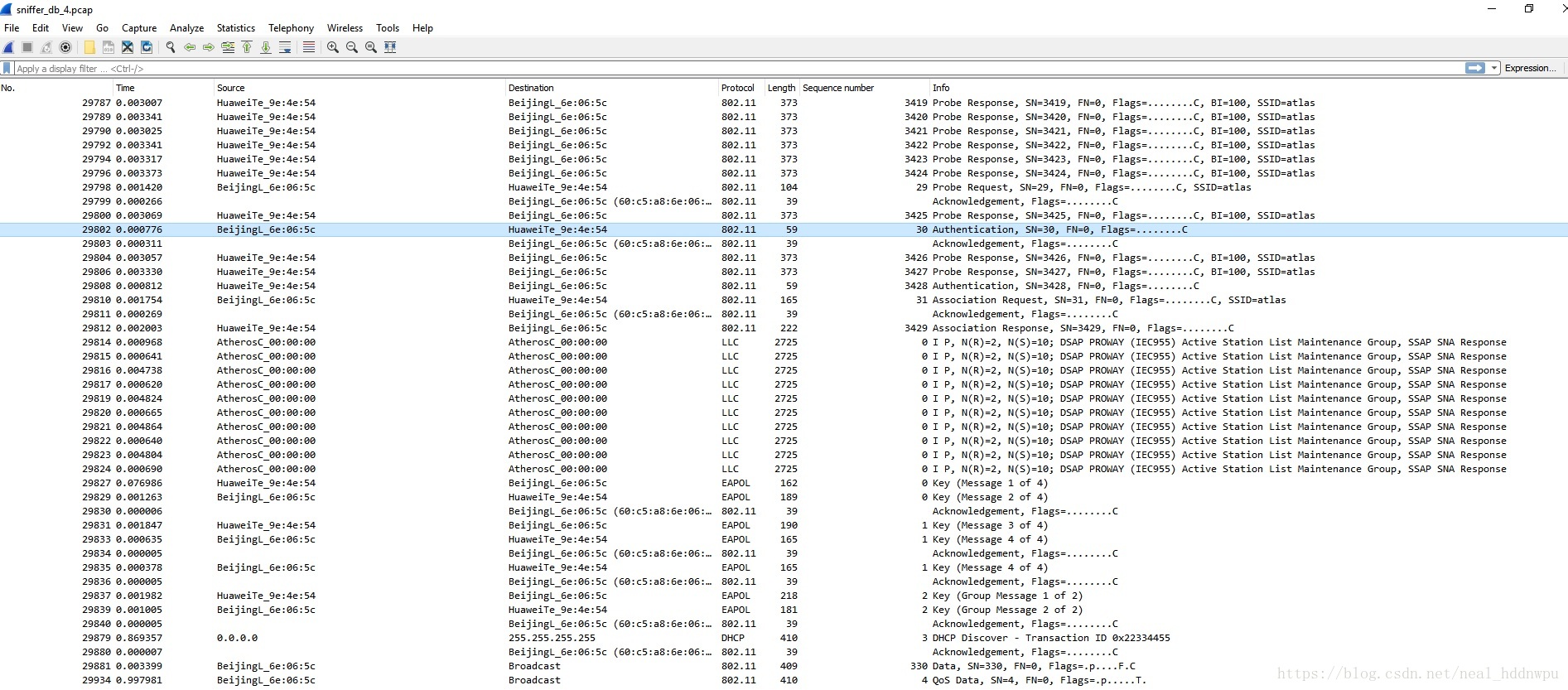

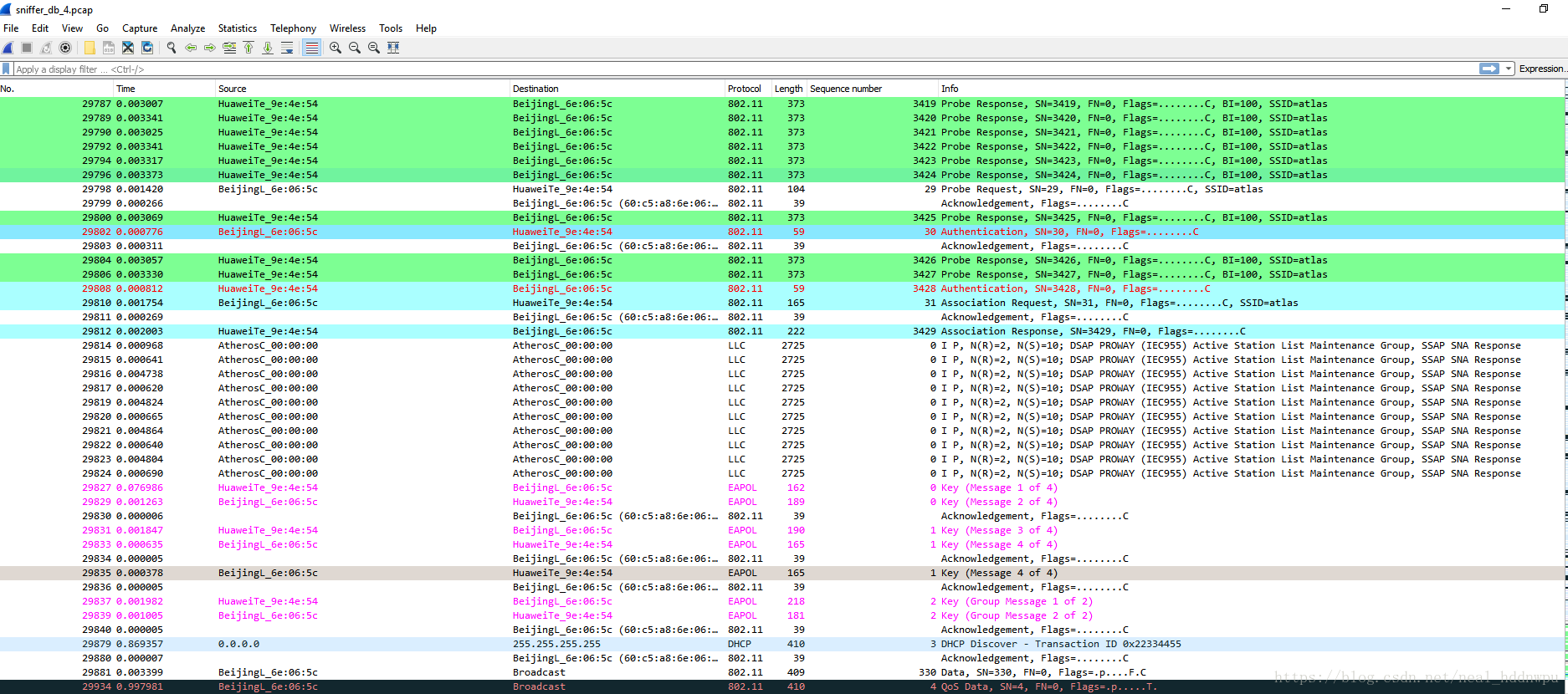

首先我们用新安装的wireshark来打开一个无线报文(关于如何用wireshark抓取WLAN报文我们放在最后说),小朋友们的第一感觉是白花花的一片不如彩色的omnipeek好看,顿时有点失去耐心。

其实很简单,导入一个颜色文件就OK啦。菜单View->Coloring Rules->Import选择wireshark_color_rule文件,好看多了吧。

接下来小伙伴们的问题应该是我如何过滤来找到我想要的报文呢,赶紧试试我这些filter吧,相信你已经体会到wireshark的强大了。

mac地址过滤:wlan contains 00:11:22:33:44:55

报文类型过滤:

wlan.fc.type_subtype == 0x0

assoc req: 0x0

assoc resp: 0x1

reassoc req: 0x2

reassoc resp: 0x3

probe req: 0x4

probe resp: 0x5

beacon: 0x8

disassoc: 0xa

auth: 0xb

deauth: 0xc

action: 0xd

BAR: 0x18

BA: 0x19

PS-Poll: 0x1a

RTS: 0x1b

CTS: 0x1c

ACK: 0x1D

CF-End: 0x1e

Null data: 0x24

Qos data: 0x28

Null Qos data: 0x2c

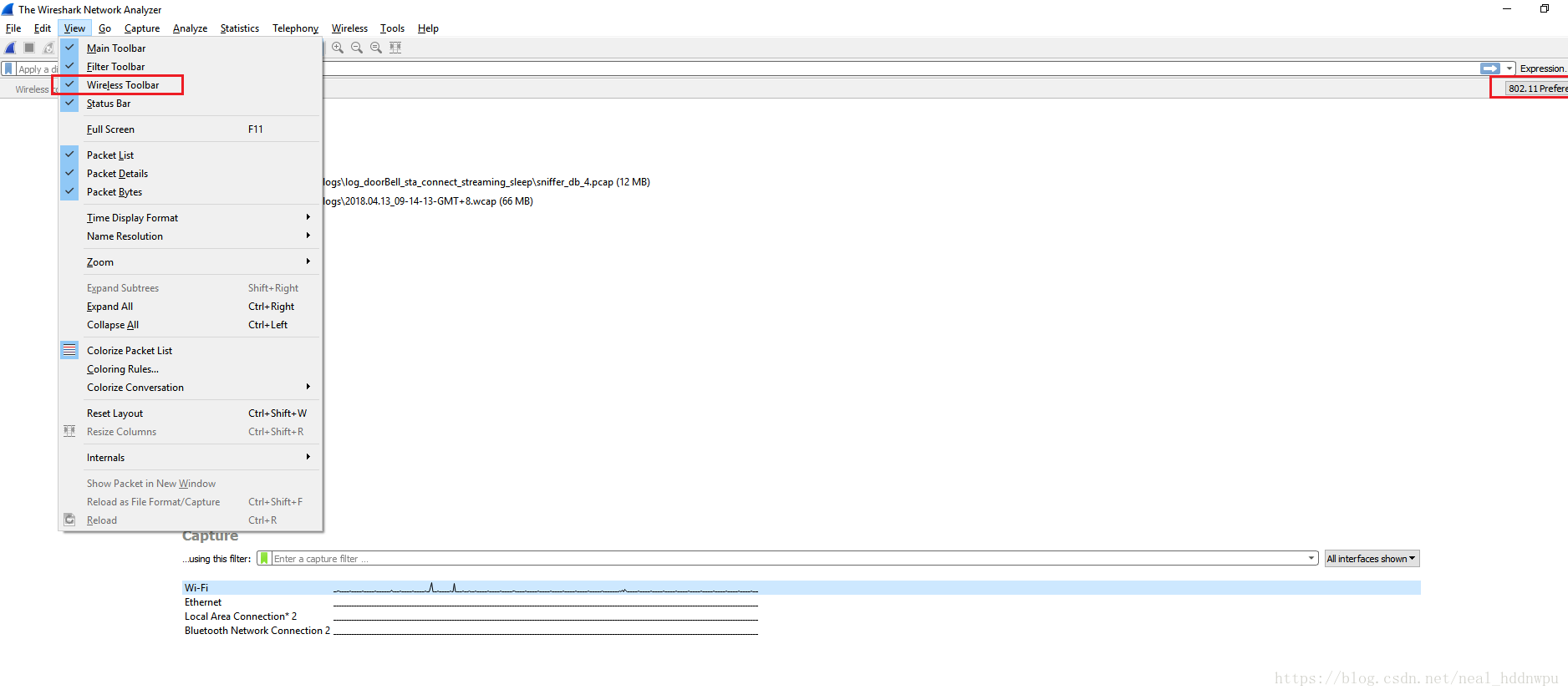

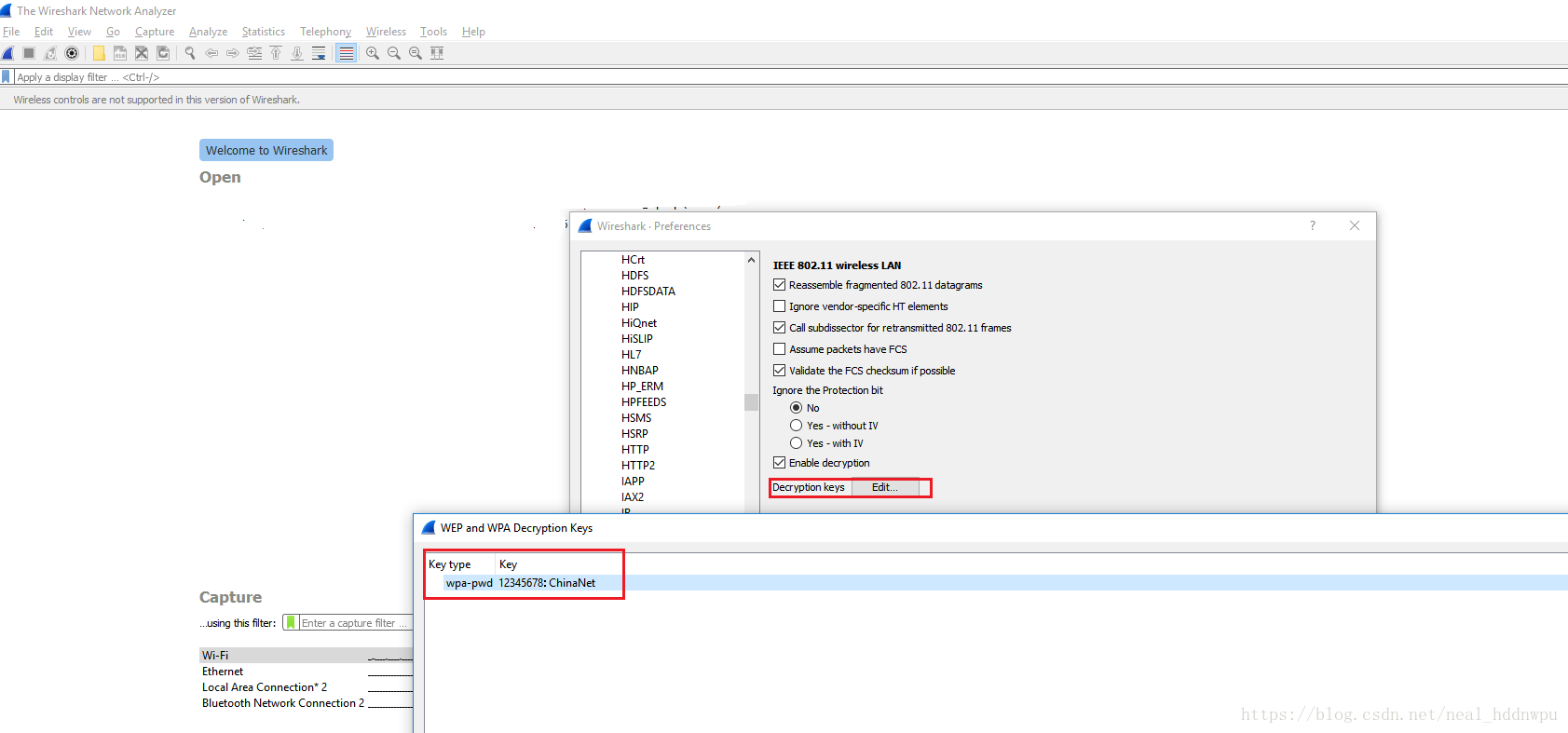

WPA加密的无线报文可以明文显示吗?of course.设置如下(抓包一定要包含4次握手报文哦) View->Wireless ToolBar 点击右侧出现的802.11 preference

在802.11 preference菜单里面点击Edit弹出密码设置菜单,选择wpa-pwd输入psk:ssid点击确定后,原先加密的报文就可以明文显示了。

好了,了解了这些基本的东西,相信你一定爱上wireshark了。下面我们来看下802.11ac报文分析吧。

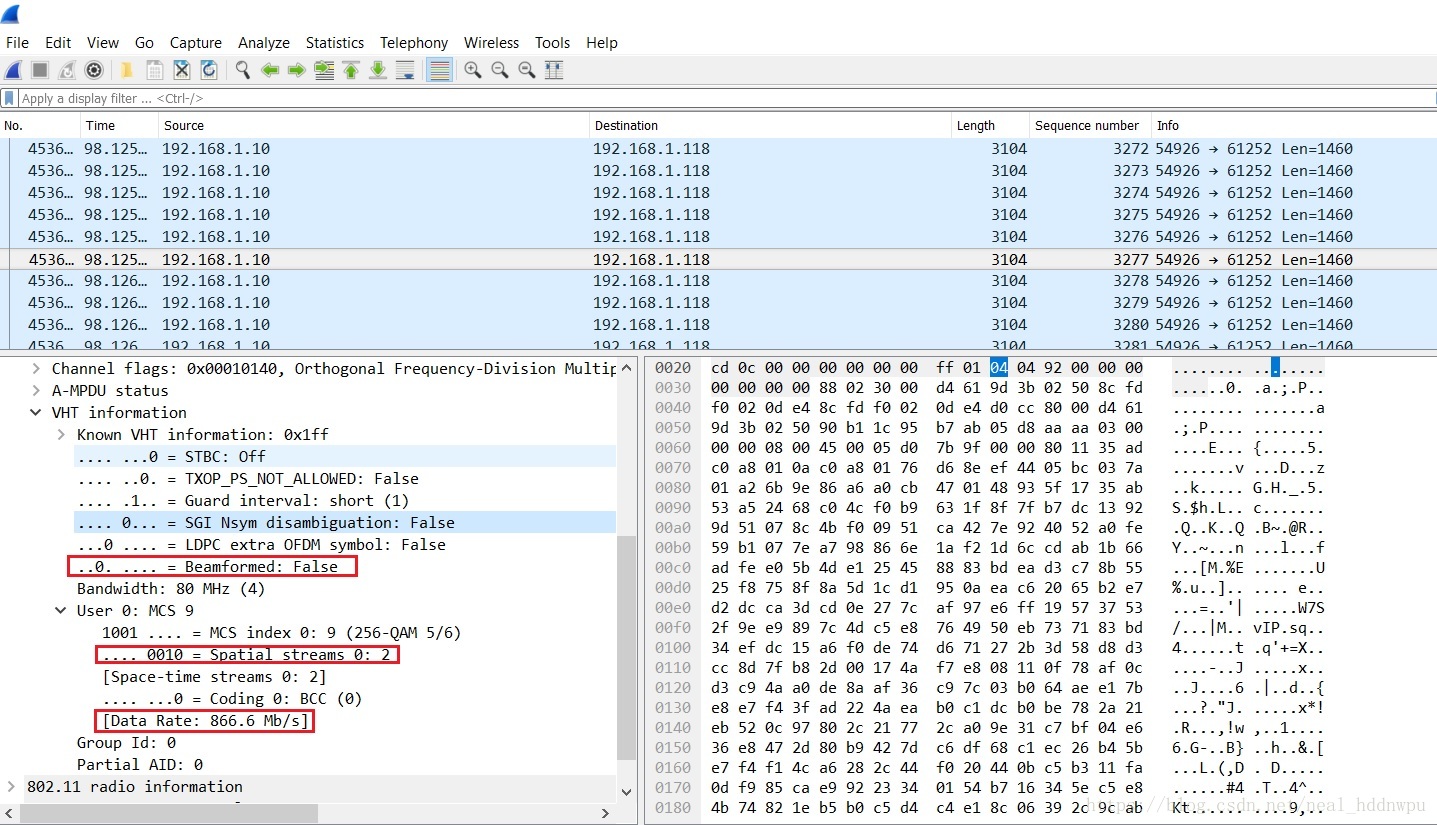

802.11ac引入了新的速率VHT(MCS0 ~ MCS9),带宽也从20/40M 升级到20/40/80/160M

Beamforming在802.11ac协议中变成强制支持。SU-Beamforming帮助我们更好的提升RvR性能,MU-Beamforming强大的空分技术帮助多客户应用场景提升吞吐量。

最后我们说下如何使用wireshark抓取无线报文,要抓取空口无线报文,无线网卡需要工作在监听模式,普通的无线网卡驱动是不支持的,目前高端智能手机上采用的都是2x2的11ac WLAN芯片,抓包无线网卡也需要支持2x2天线配置,听着有点复杂,没关系,这些东西我都已经搞定了,欲知详情请在闲鱼搜索WLAN sniffer |

本帖子中包含更多资源

您需要 登录 才可以下载或查看,没有帐号?立即注册

x

|